Table des matières

- Qu’est-ce qu’une cyberattaque ?

- Dangers des cyberattaques

- Types de cyberattaques et de menaces

- Types d’acteurs de la cybermenace

- Nouvelles cyberattaques à surveiller

- Mise hors service des systèmes existants : Un moyen de prévenir les cyberattaques

- Un mot du directeur de la sécurité informatique du groupe TJC

- Gravité des cyberattaques

- Meilleures pratiques à suivre

- Principaux points à retenir

“La marque de cosmétiques de luxe Estee Lauder confrontée à une cyberattaque [1] qui a perturbé les activités de l’entreprise”.

Quinn Emanuel confirmé à Reuters [2] qu’un centre de données tiers que nous utilisons pour la gestion des documents de certains de nos clients a été victime d’une attaque de ransomware.

“Une organisation indienne a subi en moyenne 2 146 cyberattaques [3]. [3] par semaine au cours des six derniers mois, contre 1 239 attaques par organisation au niveau mondial”.

“Douze ministères norvégiens ont été victimes d’une cyberattaque, a annoncé le gouvernement norvégien. [4] Le gouvernement norvégien [4] a déclaré lundi que douze ministères norvégiens avaient été victimes d’une cyberattaque, la dernière attaque en date ayant touché le secteur public du plus grand fournisseur de gaz d’Europe et du membre le plus septentrional de l’OTAN”.

Et bien d’autres encore qui ne sont pas signalées.

Au cours des deux dernières années, le nombre de violations de données a augmenté, sans aucun signe de ralentissement. Ces violations ont touché des organisations de toutes tailles et de tous secteurs dans le monde entier. Comme le montrent les exemples ci-dessus, des cyberattaques ont pénétré une marque de cosmétiques de luxe, une organisation juridique, des entreprises technologiques et un gouvernement tout entier – les dommages étant énormes et se chiffrant en millions d’euros. En fait, selon un rapport de Cybersecurity Ventures [5], le coût annuel mondial de la cybercriminalité devrait dépasser les 8 000 milliards de dollars – et ce chiffre peut bien sûr aller au-delà. Outre les dommages financiers, les cyberattaques entraînent également des sanctions réglementaires, des poursuites judiciaires, des perturbations de la continuité des activités et de graves atteintes à la réputation.

Selon le rapport 2020 Data Breach Investigations Report de Verizon, 86 % des atteintes à la cybersécurité sont motivées par des raisons financières, tandis que 10 % sont motivées par l’espionnage. Cependant, la motivation de ces attaques a-t-elle une importance ? Perturbation des activités, espionnage d’entreprise, gains financiers ou toute autre motivation, les menaces de cybersécurité sont devenues omniprésentes et continuent de perturber et de faire chavirer toutes les facettes du monde numérique.

Aujourd’hui, il est essentiel de connaître les cyberattaques, leurs types, leur gravité, etc. Pour vous aider, nos experts internes ont créé un blog détaillé sur la connaissance de A à Z des cyberattaques. Lire la suite !

Qu’est-ce qu’une cyberattaque ?

En termes simples, une cyberattaque est une tentative par des cybercriminels, des pirates informatiques ou d’autres adversaires numériques, comme les hacktivistes, d’accéder à un réseau ou à un système informatique, généralement dans le but d’altérer, de voler, de détruire ou d’exposer des informations. Les cyberattaques peuvent être lancées à partir de n’importe quel endroit et sont exécutées par un individu ou un groupe, à l’aide d’une ou plusieurs tactiques, techniques et procédures (TTP).

La terminologie la plus courante pour désigner les personnes à l’origine des cyberattaques est celle de pirates informatiques ; cependant, ils sont également appelés cybercriminels, menaces ou mauvais acteurs. Les cybercriminels travaillent seuls ou au sein de groupes criminels organisés ; ils collaborent également avec d’autres pirates informatiques pour lancer des cyberattaques. Les pirates informatiques identifient généralement les vulnérabilités, comme les faiblesses du système informatique, et les exploitent pour atteindre leurs objectifs.

Dangers des cyberattaques

Les cyberattaques ont des conséquences destructrices et dangereuses pour les entreprises et les particuliers. Un pirate informatique ne s’attaque pas seulement à une organisation, mais aussi à des particuliers. Voici comment ces attaques fonctionnent dans les entreprises et à la maison –

1) Les cyberattaques dans les entreprises

Un cybercriminel pirate une entreprise pour obtenir ses données financières, sa liste de clients ou toute autre donnée telle que les données des clients, la propriété intellectuelle, les informations exclusives et les informations personnelles identifiables (PII). Cependant, dans certains cas, ces attaques sont lancées dans le seul but de perturber les activités de l’entreprise. Les cybermenaces ont un impact négatif sur les entreprises sous la forme de perte et de vol de données, de temps d’arrêt pendant la récupération et, surtout, de perte de confiance des consommateurs dans les cas où des informations personnelles ont été volées. En outre, le rétablissement après une violation de données est financièrement éprouvant pour les entreprises – il ne s’agit pas seulement de restaurer les réseaux, mais aussi de réparer l’atteinte à la réputation. Selon le rapport Cost of a Data Breach 2023 d’IBM, la récupération après une cyberattaque est estimée en moyenne à 4,45 millions de dollars.

2) Cyberattaques à domicile

Les cybercriminels ne limitent pas leurs attaques aux entreprises, ils s’en prennent également aux particuliers à domicile, ce qui a des conséquences tout aussi néfastes. Là encore, ces attaques entraînent le vol de données, d’informations financières et de dispositifs compromis, provoquent l’arrêt d’un réseau ou d’un système, etc. Les pirates visent généralement à voler des informations personnelles identifiables (PII) pour les revendre sur le dark web ou usurper l’identité de la personne visée pour inciter ses amis et sa famille à lui envoyer de l’argent.

Types de cyberattaques et de menaces

Lorsque l’on parle de types de cyberattaques et de menaces, de phishing, de logiciels malveillants ou, plus généralement, de piratage, le terme “hacking” nous vient à l’esprit, n’est-ce pas ? Cependant, vous serez surpris d’apprendre qu’il existe environ 10 types de cybermenaces, et que d’autres sont en train de se développer. Voici les dix principales cybermenaces dont vous devez être conscient.

1) Les logiciels malveillants

L’une des menaces les plus courantes en matière de cybersécurité, le malware est un logiciel malveillant, un virus ou un ver qui s’installe dans le système lorsque l’utilisateur clique sur un lien ou un courriel dangereux. Une fois installés dans le système, les logiciels malveillants bloquent l’accès aux composants critiques du réseau, endommagent le système, recueillent des informations confidentielles, effacent des fichiers essentiels au fonctionnement, etc. Les logiciels malveillants se présentent sous plusieurs formes, notamment –

Chevaux de Troie : En général, le terme “cheval de Troie” peut être associé à la guerre de Troie grecque, mais lorsqu’il s’agit de cybersécurité, le cheval de Troie est un type de menace de logiciel malveillant, où le virus se déguise en programme ou se cache dans un logiciel légitime pour tromper les utilisateurs et les inciter à l’installer. Un cheval de Troie d’accès à distance ou RAT crée un chemin secret sur l’appareil, tandis qu’un cheval de Troie dropper installe des logiciels malveillants supplémentaires.

Logiciels espions : Un type courant de menace de logiciel malveillant, le logiciel espion recueille secrètement des informations sensibles telles que les numéros de carte de crédit, les identifiants de connexion, et ainsi de suite, qui sont ensuite renvoyées au pirate.

Scareware : Ce logiciel malveillant utilise de faux messages pour effrayer les victimes et les inciter à télécharger le virus tout en transmettant des informations sensibles à un escroc.

Vers : Il s’agit de codes malveillants qui se reproduisent d’eux-mêmes et qui peuvent se propager automatiquement entre les applications et les appareils.

Rootkits : Les rootkits sont des logiciels malveillants qui donnent aux pirates un accès de niveau administrateur au système d’exploitation d’un ordinateur ou à toute autre ressource.

2) L’hameçonnage

Le phishing est connu pour être l’attaque d’ingénierie sociale la plus répandue et la deuxième cause d’intrusion. Dans ce cas, les cybercriminels envoient des courriels malveillants en utilisant des détails qui ressemblent à des sources légitimes. La mention de la ressource légitime incite l’utilisateur à cliquer sur le lien malveillant contenu dans le courriel, ce qui entraîne l’installation de logiciels malveillants, de virus ou la divulgation d’informations sensibles telles que les détails de la carte de crédit, les identifiants de connexion, etc. Outre les courriels, les cybercriminels pratiquent l’hameçonnage par le biais de messages textuels, de portails de médias sociaux et d’appels RVI.

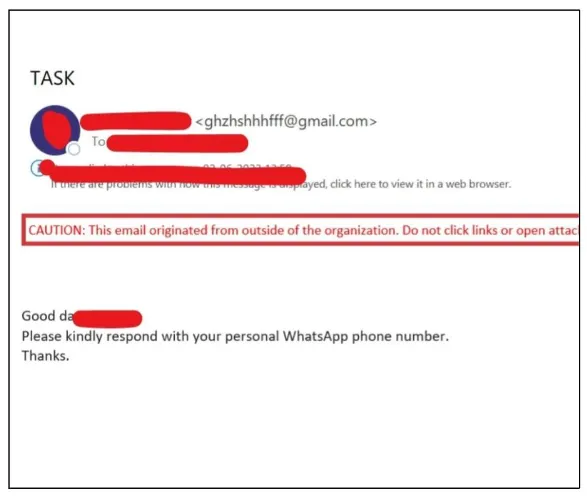

Comment identifier les sources légitimes et celles qui ne le sont pas ? En voici un exemple :

Cet e-mail de phishing a été envoyé à un employé d’une organisation, en utilisant le nom du PDG.

Considérons que le nom de l’organisation est XYZ et que le nom du PDG est Lorem Ipsum. Un courriel officiel est envoyé en utilisant l’adresse électronique officielle, qui, pour l’organisation XYZ, doit être lipsum@xyz.com.

Cependant, si vous voyez l’image, l’identifiant de messagerie est un ensemble de syllabes suivi d’un domaine Google. L’adresse électronique elle-même est un signal d’alarme qui indique qu’il s’agit d’une escroquerie par hameçonnage.

Ces détails infimes passent inaperçus et les employés cèdent généralement aux demandes des escrocs sans le savoir. Il est toujours bon de vérifier les détails avant de lire ou de cliquer sur le contenu et les liens des courriels et des messages textuels.

Cela dit, pour les faux appels par SVI ou numéros de téléphone normaux, si l’appelant vous demande votre code PIN, le CVV de votre carte, l’OTP, etc. Rappelez-vous qu’aucune banque, aucune institution financière, ni aucune personne légitime d’ailleurs, ne vous demandera jamais ces informations personnelles.

3) Spear Phishing

Outre les pratiques classiques d’hameçonnage, les cybercriminels pratiquent également une forme plus sophistiquée appelée “Spear Phishing”.

Le Spear Phishing cible spécifiquement les cadres supérieurs, les administrateurs de systèmes et autres utilisateurs autorisés d’une organisation. Dans ce cas, les cybercriminels se font passer pour des vendeurs, des cadres ou des associés et incitent les victimes à partager des données sensibles ou à virer de l’argent.

4) Attaque DNS

Type de cyberattaque qui cible le système de noms de domaine (DNS) ; il exploite les vulnérabilités du DNS pour détourner les visiteurs d’un site vers des pages malveillantes et supprimer des données du système compromis. Le détournement des visiteurs vers des pages illégitimes ou fausses est connu sous le nom de détournement de DNS, tandis que la suppression de données est connue sous le nom de tunnellisation de DNS.

Le DNS est important pour diverses applications en réseau, notamment le courrier électronique, la navigation sur le web et le commerce électronique, ce qui rend les organisations vulnérables aux cyberattaques. Selon le rapport 2020 Global DNS Threat Report, près de 79 % des organisations interrogées ont subi des cyberattaques DNS, chacune d’entre elles s’élevant en moyenne à 924 000 USD.

L’adoption de DNS basés sur l’informatique en nuage constitue un autre défi pour le paysage DNS. Bien que le passage du DNS traditionnel au DNS en nuage ait amélioré la flexibilité et la performance des domaines pour une meilleure expérience utilisateur, il a également entraîné plusieurs menaces de sécurité telles que les attaques de type “Zero-day” et les dénis de service distribués (DDoS). Cela dit, le nombre d’applications critiques hébergées dans des environnements hybrides a également augmenté, ce qui permet aux cybercriminels de cibler facilement l’informatique en nuage.

Selon le même rapport Global DNS Threat Report, les entreprises ayant subi des temps d’arrêt des services cloud sont passées de 41 % en 2019 à 50 % en 2020. En outre, 82 % des organisations interrogées ont subi des interruptions de service dues à des attaques DNS, que ce soit sur site ou dans le nuage. Le rapport révèle également que les temps d’arrêt des applications internes ont également augmenté.

Les conséquences des attaques DNS sont extrêmement lourdes, tant sur le plan financier que sur celui de la réputation, et ont un impact direct sur la continuité de l’activité. Par conséquent, la garantie de la disponibilité et de l’intégrité d’un service DNS sécurisé doit devenir une priorité pour les organisations.

5) Déni de service distribué (DDoS)

Les attaques par déni de service distribué (DDoS) constituent une catégorie plus large d’attaques par déni de service (DoS). Les attaques DoS, en général, comprennent les cyberattaques qui ralentissent ou arrêtent les applications et les services de réseau.

Les attaques DDoS visent précisément à désactiver ou à perturber un site web, un service en nuage, une application web ou toute autre ressource en ligne en y injectant des demandes de connexion inutiles, du trafic malveillant ou de faux paquets. Cela surcharge la connexion, ralentit la cible jusqu’à la bloquer complètement, la rendant indisponible pour les utilisateurs autorisés/légitimes. Une autre caractéristique des DDoS est qu’ils envoient un trafic d’attaque en une seule fois à partir de sources multiples. Les cybercriminels utilisent les attaques DDoS depuis plus de 20 ans, mais leur nombre a considérablement augmenté ces derniers temps. Selon un rapport, l’année 2019 a connu environ 8,4 millions d’attaques DDoS, et il y a eu une augmentation de 203 % au cours du premier semestre 2022.

Dans ces attaques par déni de service distribué, les cybercriminels sélectionnent d’abord les cibles, qui sont généralement des détaillants en ligne, des fournisseurs de services en nuage, des institutions financières, des sociétés de jeux et des fournisseurs de logiciels en tant que service (SaaS). Ensuite, ils créent un réseau de zombies en les louant ou en les achetant. Un botnet est un réseau d’appareils connectés à l’internet, infectés par des logiciels malveillants, permettant à des pirates de contrôler ces appareils à distance. Enfin, les cybercriminels lancent l’attaque en ordonnant aux appareils du réseau de zombies d’envoyer des paquets ou des demandes de connexion à l’adresse IP du serveur, de l’appareil ou du service ciblé.

Il est donc impératif pour les organisations ou même pour les particuliers de ne pas cliquer sur des URL ou des messages qui leur semblent suspects.

6) Ransomware

Les attaques par ransomware, un type de logiciel malveillant, chiffrent et verrouillent les données de la victime tout en menaçant de publier ou de bloquer l’accès autorisé, à moins qu’une forte rançon ne soit payée. Cependant, même après avoir payé la rançon, il n’y a aucune garantie de retrouver l’accès au système. On peut dire qu’il s’agit d’un pari coûteux qui a de graves conséquences sur l’avenir de l’entreprise ou de l’individu. Le logiciel malveillant empêche l’accès de trois manières différentes –

- – Cryptage des fichiers des utilisateurs

- – Accès et contrôle à distance du système de la victime

- – Verrouillage de l’écran de l’utilisateur

Une fois que le logiciel malveillant a pénétré, il se propage dans tout le système en réseau et crypte les données. Ensuite, le système attaqué affiche une note de rançon qui exige une somme importante en échange de la clé de décryptage, tout en menaçant l’utilisateur de conséquences désastreuses.

En outre, le ransomware peut également s’introduire dans les systèmes par le biais d’un kit d’exploitation qui contrôle les failles de sécurité des serveurs. Un exemple classique d’une telle attaque de ransomware est WannaCry, qui a pénétré des centaines de systèmes dans le monde entier grâce à une faille de sécurité béante dans le système d’exploitation Windows de Microsoft en 2018.

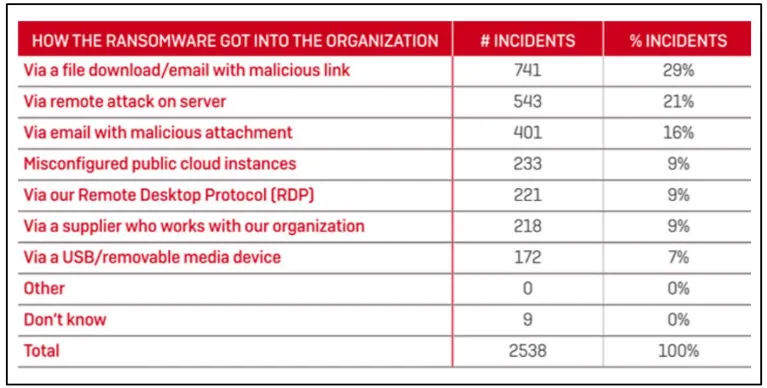

Selon le rapport The State of Ransomware 2020, les documents malveillants, les pièces jointes, etc., représentent 29 % des attaques de ransomware, tandis que les attaques à distance sur les comptes de serveurs représentent 21 %. Selon le même rapport –

- – 56 % ont récupéré leurs données grâce à des sauvegardes sans avoir à payer la rançon.

- – 26% des victimes ont dû payer la rançon et ont récupéré leurs données.

- – 1% ont payé la rançon, mais n’ont pas récupéré leurs données.

Les attaques de ransomware se font parfois passer pour une mise à jour de logiciel – après l’installation, elles font des ravages dans le système. Par conséquent, ne mettez à jour vos systèmes que lorsque votre système (Samsung, Lenovo, Dell, Apple) ou l’administrateur informatique vous le demande.

La source: Menace de ransomware : Tout ce qu’il faut savoir ! (stealthlabs.com)

7) Menaces persistantes avancées (APT)

Les menaces persistantes avancées (Advanced Persistent Threats ou APT), qui constituent une forme unique de cyberattaque, peuvent s’infiltrer dans le réseau d’une organisation tout en conservant un accès permanent pendant une longue période. Ce type de cyberattaque utilise des techniques sophistiquées pour obtenir un accès initial, souvent en exploitant les vulnérabilités des systèmes ou par le biais d’attaques par hameçonnage. Une fois pénétrées, les attaques APT s’efforcent silencieusement d’atteindre leurs objectifs – vol de données, perturbation des activités de l’entreprise, etc.

8) Injection SQL

Une injection SQL (Structured Query Language) est un type de cyberattaque où les cybercriminels tentent d’accéder à la base de données en téléchargeant des scripts SQL malveillants. Une fois qu’ils y parviennent, les cybercriminels peuvent consulter, modifier ou supprimer les données de la base de données SQL afin de perturber les activités de l’entreprise ou de voler des données. L’injection SQL représenterait environ 65 % de toutes les attaques d’applications web.

Outre ces huit types de cyberattaques, les deux autres grandes attaques sont les suivantes : les exploits de type “jour zéro” et les attaques de type “homme du milieu” (Man in the Middle – MTM).

Types d’acteurs de la cybermenace

Les atteintes à la cybersécurité sont le fait d’acteurs qui lancent ces attaques pour atteindre leur objectif. Afin de sécuriser vos réseaux, systèmes, etc. et de garantir une réponse efficace en cas de violation, il est essentiel de connaître le type d’acteur de la cybermenace. Voici les sept acteurs de la cybermenace que vous devez connaître –

1) États-nations

Les États-nations sont des acteurs de la cybermenace issus de pays inamicaux ou en conflit qui peuvent avoir un impact négatif en perturbant les communications, les activités militaires et la vie quotidienne.

2) Pirates informatiques

Les pirates informatiques sont l’un des acteurs les plus connus de la cybermenace. Ils explorent plusieurs cybertechniques pour violer la sécurité en exploitant les vulnérabilités d’un système ou d’un réseau informatique. Les pirates informatiques attaquent généralement à des fins de vengeance, de gain personnel, de gain financier, de harcèlement et d’activisme politique.

3) Groupes criminels

Les groupes criminels sont des acteurs de la cybermenace qui attaquent un système ou un réseau dans un but lucratif. Ils utilisent le spamming, les logiciels espions, le phishing et les logiciels malveillants pour atteindre leurs objectifs et commettent des fraudes en ligne, des usurpations d’identité et des extorsions de systèmes.

4) Les hacktivistes

Il s’agit d’acteurs de la cybermenace qui mènent des cyberattaques pour des raisons politiques plutôt que pour des gains financiers ou personnels. Ils ciblent les organisations, les industries ou les individus qui ne s’alignent pas sur leur programme et leurs idées politiques.

5) Groupes terroristes

Autres acteurs notoires de la cybermenace, les groupes terroristes mènent des cyberattaques afin d’infiltrer, d’exploiter ou de détruire des infrastructures critiques pour faire avancer la lutte contre le terrorisme.

- menacent la sécurité nationale d’un pays. Parfois, les groupes terroristes mènent des attaques à l’échelle mondiale qui menacent la sécurité internationale dans son ensemble.

- compromettre l’équipement militaire tout en perturbant les opérations militaires.

- perturber l’économie.

- causer des pertes massives en vies humaines.

6) Initiés malveillants/collaborateurs internes

Les initiés malveillants ou les collaborateurs internes sont l’un des acteurs de la cybermenace les plus inattendus mais les plus utilisés. Les initiés peuvent être des employés (de l’administration à la direction), des contractants, des fournisseurs tiers ou d’autres associés qui ont un accès légitime aux actifs de l’entreprise. Un initié malveillant ou un collaborateur interne utilise cet accès pour voler ou détruire des informations à des fins financières ou personnelles. Il arrive que des initiés malveillants travaillent avec des collaborateurs tiers ou des cybercriminels pour perturber les activités de l’entreprise et nuire à sa réputation.

7) Espions d’entreprise

Enfin, les espions d’entreprise sont un autre type d’acteurs de la cybermenace que vous devez connaître. Ils pratiquent l’espionnage industriel ou commercial dans le but de réaliser des bénéfices, de perturber les activités d’un concurrent en attaquant des infrastructures essentielles, de voler des secrets commerciaux, etc.

Nouvelles cyberattaques à surveiller

Selon divers rapports, le coût moyen mondial des violations de données est estimé à environ 4 millions de dollars, tandis que les pertes annuelles estimées atteindront 6 000 milliards de dollars en 2021. On estime que la cybercriminalité augmentera d’au moins 76 % d’ici à 2024. Outre les types de cyberattaques mentionnés ci-dessus, de nouveaux types plus notoires sont apparus ces derniers temps. Voici les sept nouvelles cybermenaces à surveiller –

1) Attaques liées à une pandémie

La période 2020-2022 a été difficile pour le monde. Avec la pandémie de COVID-19 qui frappe le monde, l’économie, la vie normale, tout est difficile à gérer. Cependant, pour les cybercriminels, c’était l’occasion d’attaquer les réseaux et les systèmes à des fins personnelles. Aujourd’hui, alors que la pandémie s’est ralentie et que la normalité est revenue, les cybercriminels continuent d’utiliser la pandémie et ses thèmes connexes comme toile de fond de leurs campagnes de phishing et d’ingénierie sociale. Ils attirent les utilisateurs avec des informations qui correspondent à des événements pandémiques importants tels que l’annonce d’un nouveau vaccin, une augmentation soudaine du nombre de cas, etc. Les utilisateurs, pensant que les détails sont légitimes, cliquent sur le lien, ce qui conduit à l’installation d’un logiciel malveillant dans le système, donnant aux pirates l’accès dont ils ont besoin. Par conséquent, vérifiez toujours ces informations auprès des sites Web autorisés et gouvernementaux de votre pays ; assurez-vous que l’adresse électronique est légitime.

2) Violations de l’informatique en nuage

L’informatique dématérialisée est l’une des choses les plus étonnantes qui aient pu arriver au secteur, car elle permet de stocker d’énormes quantités de données et présente de nombreux autres avantages. Cependant, comme de plus en plus d’entreprises migrent vers l’informatique dématérialisée pour faciliter le travail à distance et la continuité des activités, les cybercriminels ont trouvé une nouvelle méthode pour mener des violations de données et des cyberattaques en ciblant l’informatique dématérialisée. Elles exploitent des menaces telles que des API non sécurisées, la gestion des accès, un stockage mal configuré et des fuites de données. Selon un rapport de VentureBeat, 94 % des entreprises ont subi des cyberattaques d’API en 2021. En outre, les cybercriminels exploitent d’autres menaces telles que la suppression incomplète des données, les données héritées et les applications en nuage vulnérables. Il est donc essentiel de s’assurer que le processus de suppression des données est précis et complet, et que les données existantes sont déclassées à temps pour prévenir de telles cyberattaques basées sur l’informatique en nuage.

3) Attaques IoT

Vous êtes-vous déjà demandé comment l’internet des objets pouvait devenir vulnérable et permettre aux cybercriminels de l’attaquer à des fins malveillantes ? La plupart des appareils de l’internet des objets (IoT) ne sont pas dotés de dispositifs de sécurité solides, ce qui les expose à des risques de cyberattaques. Les cybercriminels exploitent ces vulnérabilités de l’IdO pour prendre le contrôle des appareils, ce qui leur permet d’utiliser des réseaux de zombies et d’infiltrer le réseau. Cela dit, les cybercriminels font désormais en sorte que les attaques de logiciels malveillants deviennent plus discrètes en ciblant les appareils et les plateformes de l’internet des objets (IoT). L’année dernière, environ 75 % des organisations ont subi des attaques de logiciels malveillants liés à l’IdO, se propageant d’un employé à l’autre, ce qui a porté le nombre d’attaques de logiciels malveillants à environ 10,4 millions par an.

4) Menaces pour la sécurité mobile

Les menaces de sécurité mobile sont une autre technique émergente de cyberattaque que vous devez connaître. Pendant et après la pandémie, le travail à domicile et la culture hybride ont été mis en œuvre, en gardant à l’esprit la sécurité des employés. Cependant, le travail à domicile implique l’utilisation de réseaux qui ne sont pas correctement sécurisés, patchés et gérés par la sécurité informatique de votre organisation. De plus, les employés utilisent parfois leurs smartphones, iPads ou tablettes pour participer à une réunion ou effectuer rapidement un travail. Les cybercriminels en tirent profit et exploitent les menaces et les vulnérabilités uniques de la sécurité informatique, ce qui met non seulement l’individu en danger, mais rend également l’ensemble de l’organisation vulnérable aux cyberattaques. Bien qu’une solution solide à ce problème reste à découvrir, il est conseillé de s’en tenir à un seul réseau et de faire vérifier et autoriser vos iPads ou tablettes par votre service informatique lorsque vous travaillez à domicile.

5) Cryptojacking

Les crypto-monnaies sont l’un des sujets tendance chez la plupart des jeunes aujourd’hui – en particulier le bitcoin. Cependant, il existe environ 3000 autres crypto-monnaies, dont la plupart restent virtuelles. Ces monnaies virtuelles utilisent une base de données distribuée appelée blockchain pour fonctionner. Ces blockchains sont régulièrement mises à jour avec les informations relatives aux transactions. Pour produire de nouveaux blocs, les crypto-monnaies ont besoin de puissance de calcul, et ceux qui la fournissent sont appelés “mineurs”. Cette activité nécessite de grandes quantités d’électricité ; le réseau Bitcoin utilise actuellement plus de 73 TWh d’énergie par an. C’est là que le cryptojacking entre en jeu.

Le cryptojacking, également connu sous le nom de cryptomining, est une cybermenace qui s’implante dans des systèmes informatiques ou des appareils mobiles, les utilisant comme ressources pour l’extraction de crypto-monnaies. Les cybercriminels qui mènent cette activité sont connus sous le nom de cryptojackers, qui piratent des appareils ou des systèmes pour installer un logiciel de cryptojacking. Le logiciel opère en arrière-plan en minant ou en volant des portefeuilles de crypto-monnaies, sans se faire suspecter par les victimes. Les cryptojackers utilisent deux méthodes principales pour amener l’appareil d’une victime à miner des crypto-monnaies –

1. En infectant un site web ou une publicité en ligne avec un code JavaScript qui peut s’exécuter automatiquement une fois qu’il est chargé sur le navigateur de la victime.

2. En incitant la victime à cliquer sur un lien malveillant dans un courrier électronique ou sur des plates-formes en ligne qui charge un code de cryptomining sur l’ordinateur.

Parfois, les cryptojackers utilisent les deux méthodes pour maximiser leurs gains. Selon un rapport d’enquête de Kaspersky, le cryptojacking a augmenté d’environ 230 % au cours de l’année écoulée. Les victimes ne peuvent généralement pas soupçonner l’existence des logiciels de cryptojacking car ils opèrent discrètement. Toutefois, si votre système présente des décalages fréquents et des performances ralenties, il peut être utile de vérifier s’il ne contient pas de logiciels malveillants fonctionnant en arrière-plan.

6) Cybercriminalité en tant que service (CCaaS)

Vous avez entendu parler de Software-as-a-Service (SaaS) ou de Platform-as-a-Service (PaaS), n’est-ce pas ? Mais avez-vous entendu parler de la cybercriminalité en tant que service (CCaaS) ? Il s’agit de l’une des cybermenaces qui émergeront rapidement en 2023. Les cybercriminels et les acteurs de la menace ayant des années d’expertise ont développé des services ou des outils sophistiqués qui sont ensuite vendus à d’autres cybercriminels. Les cyberattaques ont déjà connu une recrudescence avec cette attaque de type “Cyber Crime-as-a-Service”, qui devient malheureusement de plus en plus courante et devrait atteindre des niveaux sans précédent à l’avenir.

7) Attaques contre la chaîne d’approvisionnement

Enfin, les attaques contre la chaîne d’approvisionnement sont une autre cybermenace émergente qui devrait encore augmenter dans les années à venir. Les attaques contre la chaîne d’approvisionnement ciblent une organisation par le biais de vulnérabilités dans sa chaîne d’approvisionnement. Les vulnérabilités sont généralement liées à des fournisseurs qui ont de mauvaises pratiques en matière de sécurité. Selon les données du gouvernement britannique, 13 % des entreprises examinent régulièrement les risques que leurs fournisseurs immédiats courent en raison d’une sécurité plus faible. Ces attaques perturbent gravement les opérations lorsque les marchandises sont transportées d’un endroit à l’autre. Cependant, il est surprenant de constater que très peu d’organisations sont conscientes des cybermenaces potentielles liées à la collaboration avec des fournisseurs ou des vendeurs tiers. Les cybercriminels tirent parti de cette situation et lancent des attaques contre la chaîne d’approvisionnement pour atteindre leurs objectifs malveillants.

Mise hors service des systèmes existants : Un moyen de prévenir les cyberattaques

Récemment, l’ADN d’environ 2,1 millions de personnes a été piraté à la suite d’une négligence évitable. Il s’agissait d’une cyberattaque par ransomware, au cours de laquelle le réseau du DNA Diagnostics Centre (DDC) – une organisation américaine de soins de santé – a été infiltré à l’aide d’un logiciel appelé Cobalt Strike. Elle a mis la main sur les bases de données qui ont permis au pirate d’accéder à des millions de données personnelles. Plus intéressant encore, le logiciel s’est avéré être le même que celui utilisé par les experts en cybersécurité pour tester la résistance des systèmes. Malheureusement, lorsque l’intrusion a été détectée, les avertissements et les actions ont été trop tardifs. Dans l’ensemble, les résultats ont été considérables, entraînant une atteinte à la réputation ainsi que des amendes importantes. Sans oublier l’effet sur les victimes, dont les données personnelles et de santé ont été divulguées.

Nous avons mentionné plus haut que cette cyberattaque était due à une négligence évitable – vous vous demandez de quoi il s’agit ? Vous serez choqués d’apprendre que toutes les données volées étaient des données patrimoniales, qui ont été transmises à DDC lors de l’acquisition d’une entreprise plus petite en 2012. En fait, DDC a déclaré qu’elle n’avait pas la moindre idée que de telles données étaient stockées sur son serveur.

Les entreprises de grande taille disposent souvent d’énormes quantités de données, qu’elles oublient souvent. Cela se traduit par des données héritées qui sont vulnérables aux cybermenaces, comme le montre le scénario ci-dessus. Cela dit, les entreprises disposent parfois de systèmes anciens qui, eux aussi, sont vulnérables aux menaces de sécurité. L’isolation des anciens systèmes obsolètes pour les protéger des cyberattaques est techniquement difficile à mettre en œuvre et coûteuse. Par conséquent, le moyen le plus raisonnable de maintenir l’accès aux données patrimoniales est de protéger votre entreprise en mettant hors service les systèmes patrimoniaux.

Mais comment faire ? Le groupe TJC a développé une application basée sur le cloud – Enterprise Legacy System Application ou ELSA – pour aider les organisations à démanteler les systèmes existants.

ELSA est une application certifiée SAP qui repose sur la plate-forme SAP Business Technology Platform (BTP), ce qui garantit que les données existantes sont déclassées et stockées en toute sécurité. Il permet également aux utilisateurs autorisés d’accéder à nouveau aux données avant et après la migration vers SAP S/4HANA ou un autre système ERP. L’une des caractéristiques d’ELSA est que, même s’il est construit sur SAP BTP, ELSA peut mettre hors service des systèmes SAP et non SAP. En outre, il peut être fourni sur site par l’intermédiaire de SAP BTP ou en tant que logiciel-service (SaaS).

Un mot du directeur de la sécurité informatique du groupe TJC

Les systèmes de planification des ressources de l’entreprise (ERP), essentiels pour les opérations, constituent l’épine dorsale des entreprises, orchestrant divers processus dans un souci d’efficacité. Cependant, comme ces systèmes centralisent de grandes quantités de données critiques et se connectent à d’autres composants opérationnels du système d’information, l’importance de mesures de cybersécurité robustes devient primordiale. Dans un contexte de cybermenaces en constante évolution, les systèmes ERP peuvent potentiellement constituer des points d’entrée vulnérables pour les acteurs malveillants, d’où la nécessité de mettre en place des défenses multicouches.

En raison de la grande quantité de données importantes détenues et des nombreuses connexions avec d’autres composants du système d’information, la sécurité de l’ERP est vitale pour l’entreprise.

Intégrant les processus et les données, les plateformes ERP rationalisent les flux de travail complexes, améliorant ainsi la productivité et la prise de décision. Cependant, cette interconnexion expose également les organisations aux cyber-risques, ce qui nécessite des stratégies proactives telles que des audits de sécurité réguliers, le cryptage et la formation des employés, par exemple. En renforçant avec diligence les systèmes ERP par des pratiques de cybersécurité, les entreprises peuvent exploiter toute la puissance de l’intégration numérique tout en se protégeant des effets potentiellement dévastateurs des violations de données et des cyberattaques.

Gravité des cyberattaques

Qu’il s’agisse d’une startup, d’une multinationale, d’une institution gouvernementale ou d’un prestataire de soins de santé, le paysage des cybermenaces est en constante évolution, avec l’apparition de nouvelles méthodes de cyberattaque, comme indiqué plus haut. D’après les statistiques, le Royaume-Uni a perdu plus de 34,5 millions d’euros à cause de la fraude, de la cybercriminalité et des escroqueries liées à la pandémie en 2021. Le Centre national de cybersécurité (NCSC) du GCHQ a répondu à 723 incidents de cyberattaque, dont 200 étaient liés à une pandémie. À l’heure actuelle, plus de 300 cybercrimes ont été signalés par CompariTech – et peut-être même plus, étant donné que de nombreux cybercrimes ne sont pas signalés. On estime que d’ici 2025, les dommages causés par la cybercriminalité au niveau mondial pourraient atteindre 10,5 billions de dollars.

L’impact des cyberattaques sur les organisations est grave ; les séquelles peuvent se traduire par – des pertes de revenus, des pertes d’emplois, des pertes d’emplois, des pertes d’emplois et des pertes d’emplois.

- Atteinte à la réputation

- Pertes financières

- Imposition d’amendes

- Productivité et moral

- Continuité des activités

- Partenariats ; perte de confiance des clients.

- Restructuration

- Responsabilité juridique

Meilleures pratiques à suivre

Certaines entreprises sont plus vulnérables aux cyberattaques, principalement en raison de la nature de leur secteur d’activité et de leurs services. Par exemple, les institutions financières sont plus exposées que les cabinets d’avocats ou les établissements d’enseignement. Toutefois, cela ne signifie certainement pas que les actifs spécifiques à un secteur sont sans risque. Il est essentiel de prendre des mesures pour sensibiliser les employés aux cyberattaques et à la manière d’y répondre, voire de les prévenir complètement. Parmi les meilleures pratiques que les organisations peuvent suivre, on peut citer –

- Création d’un programme de lutte contre les menaces internes.

- Formation des employés.

- Maintien de la conformité.

- Mettre régulièrement à jour les logiciels et les systèmes.

- Lancer des simulations d’hameçonnage.

- Sécurisation du site avec https.

- Sauvegarde des données de l’entreprise.

- Amélioration continue des résultats des tests d’intrusion, des audits, etc.

- Partager l’expérience avec les autres entreprises et les autorités.

Principaux points à retenir

- Au sein du groupe TJC, nous prenons la sécurité très au sérieux. Nos experts internes en cybersécurité se font un devoir de tenir nos employés informés des cybermenaces et des précautions à prendre pour rendre les systèmes plus sûrs.

- Cela dit, nous prenons également très au sérieux la sécurité de nos clients. Des politiques sont en place pour sécuriser les systèmes et les réseaux ainsi que les applications que nous développons.

- L’une des étapes les plus importantes pour assurer la protection contre les cyberattaques est le démantèlement des systèmes existants.

- Veillez à ce que vos systèmes existants soient correctement gérés afin d’éviter les attaques par le biais de systèmes vulnérables.

Contactez TJC Group dès aujourd’hui pour déclasser vos anciens systèmes avec ELSA et sécuriser vos données et votre organisation contre des cyberattaques sans précédent.