Écrit par Thierry Julien .

Le coût potentiel élevé de l’utilisation de machines virtuelles pour l’archivage système hérité “bon marché”

Le maintien d’une architecture système héritée est de plus en plus considéré comme un luxe coûteux par certaines organisations, en particulier celles qui sont gravement touchées financièrement par Covid-19. Cela peut être une pratique coûteuse, en raison des exigences élevées en matière de disponibilité du système et du nombre initial élevé d’utilisateurs simultanés lorsque l’application était en ligne. Lorsqu’ils deviennent hérités, ces systèmes peuvent être utilisés par un grand nombre d’utilisateurs, mais généralement uniquement pour de brèves périodes et avec un faible nombre d’utilisateurs simultanés. Étant donné que la réduction des coûts est un objectif commun pour les organisations exécutant de grandes applications héritées telles que les systèmes SAP, trouver des solutions de contournement est toujours une priorité.

Une solution qui a souvent été considérée comme une valeur sûre consiste à déplacer les systèmes hérités vers des machines virtuelles (VM) . Il est considéré comme un moyen rentable de maintenir l’accès au système hérité et de maintenir également l’accès requis pour éventuellement arrêter la machine lorsqu’elle n’est plus utilisée, ce qui réduit encore les coûts de cloud computing.

Pourtant, dans leur hâte de trouver des solutions bon marché, de nombreuses organisations n’ont pas compris certains des inconvénients de l’utilisation des machines virtuelles (VM), par exemple, ne pas tenir compte des exigences de suppression de la confidentialité des données (telles que le RGPD) ou du manque de surveillance. Il y a aussi un autre problème souvent négligé : la sécurité. Cet article explique pourquoi la sécurité peut être compromise lors de l’utilisation d’une machine virtuelle pour maintenir l’accès aux applications héritées et pourquoi l’archivage des données et l’utilisation de solutions spécialisées sont une alternative plus sûre et moins chère.

Comme leur nom l’indique, les systèmes hérités reposent sur une architecture ancienne. Le micrologiciel du serveur, les systèmes d’exploitation, les applications et les bases de données sont tous anciens et ont souvent manqué les correctifs de maintenance et les mises à niveau habituels émis par les fournisseurs au cours de la dernière phase de leur cycle de vie de déploiement. Ils sont vulnérables. Même si une organisation le souhaitait, la maintenance indéfinie des systèmes hérités peut même ne pas être possible et leur mise à niveau fait rarement partie de la stratégie informatique.

Les déplacer dans le cloud sur des machines virtuelles semble bien en principe, mais cette approche comporte des risques inhérents. En effet, le cloud computing repose sur la capacité d’exécuter plusieurs machines virtuelles sur une seule plate-forme matérielle. Ainsi, que vous utilisiez une machine virtuelle sur site ou une machine virtuelle cloud, cela peut entraîner les mêmes activités malveillantes potentielles. Les attaquants essaieront toujours de pénétrer les technologies de virtualisation, quel que soit l’endroit où les applications sont hébergées.

Cette pratique est évidente dans les données partagées par CVE ( https://cve.mitre.org ) Le site Web CVE identifie, définit puis répertorie les vulnérabilités de cybersécurité divulguées publiquement – leurs rapports identifient des dizaines de cas ou d’hyperviseurs.

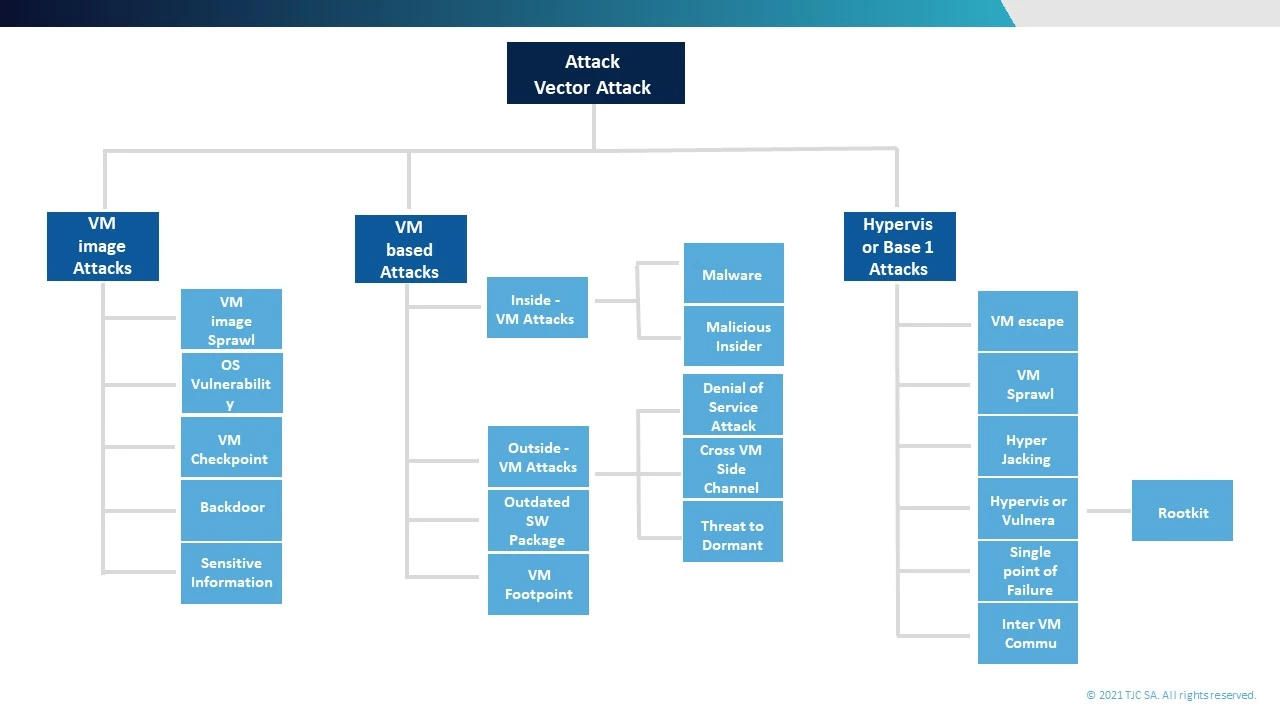

Cependant, la situation est en réalité plus complexe que cela, comme le souligne cet article de novembre 2020 de Dina Mohsen Zoughbi et Nitul Dutta ( https://www.ijitee.org/wp-content/uploads/papers/v10i2/B82621210220.pdf ). Il classe les cyberattaques sur les applications cloud de trois manières différentes : une attaque basée sur un hypervizeur, une attaque basée sur une machine virtuelle et des attaques d’image de machine virtuelle. Par conséquent, l’hypothèse selon laquelle la seule vulnérabilité est l’hyperviseur est incorrecte, car il existe deux autres moyens d’attaquer une application héritée sur une machine virtuelle. Il y a plus à considérer.

Certaines attaques injectent des rootkits basés sur des machines virtuelles qui peuvent attaquer puis prendre le contrôle de l’hyperviseur, leur donnant le contrôle total de l’ensemble de l’environnement. L’hyperjacking en est un bon exemple (https://en.wikipedia.org/wiki/Hyperjacking). Dans une attaque comme celle-ci, ce n’est pas seulement la machine virtuelle du système hérité qui est vulnérable, toutes les machines virtuelles sous supervision peuvent également être complètement contrôlées par les attaquants.

Cela signifie qu’une machine virtuelle système héritée obsolète, par exemple une machine Windows 2003, peut non seulement être une vulnérabilité de sécurité, mais une porte ouverte. Et pas seulement aux informations système héritées, mais aux systèmes actuels ! La dernière chose que tout service informatique souhaite rencontrer est une fuite de machine virtuelle, lorsqu’une application se détache de la machine virtuelle et interagit avec l’hôte. Cela ouvrirait toute l’architecture cloud ou l’environnement VM d’une organisation.

Transférer des systèmes hérités sur une machine virtuelle peut sembler une bonne idée à première vue, mais compte tenu de tous les risques de sécurité, cela pourrait représenter un prix élevé à payer lorsqu’il existe des options plus rentables.

Par exemple, soit en désaffectant complètement un système hérité, soit en utilisant des applications spécialisées qui facilitent la désaffectation sécurisée des systèmes hérités, mais conservent l’accès si nécessaire, par exemple pour les auditeurs. ELSA by TJC (Enterprise Legacy System Application) est l’une de ces solutions.

En savoir plus sur ELSA et le démantèlement des systèmes hérités.