Geschrieben von Thierry Julien .

Die hohen potenziellen Kosten für die Verwendung von VMs für die „billige“ Altsystemarchivierung

Die Aufrechterhaltung einer Legacy-Systemarchitektur wird von einigen Unternehmen zunehmend als teurer Luxus angesehen, insbesondere von Unternehmen, die finanziell stark von Covid-19 betroffen sind. Aufgrund der hohen Anforderungen an die Systemverfügbarkeit und der hohen ursprünglichen Anzahl gleichzeitiger Benutzer, als die Anwendung live war, kann dies eine kostspielige Praxis sein. Wenn sie veraltet sind, werden diese Systeme möglicherweise von vielen Benutzern angesprochen, aber normalerweise nur für kurze Zeiträume und mit einer geringen Anzahl gleichzeitiger Benutzer. Angesichts der Tatsache, dass Kostensenkung ein so häufiges Ziel für Organisationen ist, die große Legacy-Anwendungen wie SAP-Systeme betreiben, hat die Suche nach Problemumgehungen immer Priorität.

Eine Problemumgehung, die oft als sicherer Weg angesehen wird, besteht darin, Legacy-Systeme auf virtuelle Maschinen (VMs) zu verschieben. Es wird als kostengünstige Möglichkeit angesehen, den Zugriff auf Legacy-Systeme aufrechtzuerhalten und den Zugriff aufrechtzuerhalten, der erforderlich ist, um die Maschine schließlich herunterzufahren, wenn sie nicht mehr verwendet wird, wodurch die Cloud-Computing-Kosten weiter gesenkt werden.

Doch in ihrer Eile, günstige Lösungen zu finden, haben viele Unternehmen einige der Nachteile bei der Verwendung virtueller Maschinen (VM) nicht erkannt, beispielsweise die Nichtberücksichtigung von Datenschutzlöschanforderungen (wie GDPR) oder die fehlende Überwachung. Ein weiteres häufig übersehenes Thema ist die Sicherheit. In diesem Artikel wird erläutert, warum die Sicherheit beeinträchtigt werden kann, wenn eine VM zur Aufrechterhaltung des Zugriffs auf Legacy-Anwendungen verwendet wird, und warum die Datenarchivierung und die Verwendung von Speziallösungen eine sicherere und kostengünstigere Alternative sind.

Wie der Name schon sagt, verlassen sich Legacy-Systeme auf alte Architekturen. Die Server-Firmware, Betriebssysteme, Anwendungen und Datenbanken sind alle alt und haben oft die üblichen Wartungsfixes und Upgrades verpasst, die von Anbietern in der letzten Phase ihres Bereitstellungslebenszyklus herausgegeben wurden. Sie sind verwundbar. Selbst wenn ein Unternehmen dies wollte, ist es möglicherweise nicht einmal möglich, Altsysteme auf unbestimmte Zeit zu warten, und ein Upgrade ist selten Teil der IT-Strategie.

Sie auf VMs in die Cloud zu verschieben, klingt im Prinzip gut, aber dieser Ansatz birgt Risiken. Dies liegt daran, dass Cloud Computing auf der Fähigkeit beruht, mehrere virtuelle Maschinen auf einer einzigen Hardwareplattform auszuführen, sodass es unabhängig davon, ob Sie eine lokale VM oder eine Cloud-VM verwenden, zu denselben potenziellen böswilligen Aktivitäten führen kann. Angreifer werden immer versuchen, Virtualisierungstechnologien zu durchdringen, unabhängig davon, wo die Anwendungen gehostet werden.

Diese Praxis zeigt sich in den von CVE ( https://cve.mitre.org ) geteilten Daten. Die CVE-Website identifiziert, definiert und katalogisiert dann öffentlich bekannt gegebene Cybersicherheitsschwachstellen – ihre Berichte identifizieren Dutzende von Fällen oder Hypervisoren.

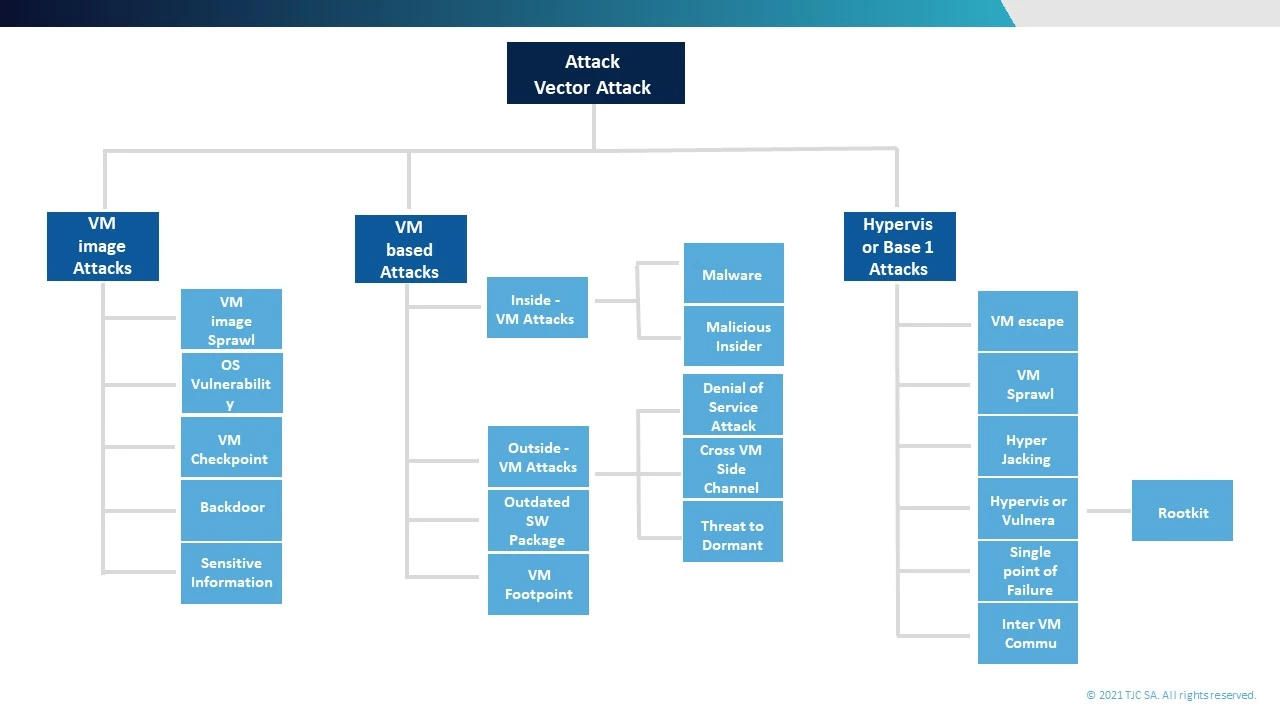

Die Situation ist jedoch tatsächlich komplexer als dies, wie dieses Papier von Dina Mohsen Zoughbi und Nitul Dutta vom November 2020 hervorhebt ( https://www.ijitee.org/wp-content/uploads/papers/v10i2/B82621210220.pdf ). Es klassifiziert Cyberangriffe auf Cloud-Anwendungen auf drei verschiedene Arten – einen Hypervizor-basierten Angriff, einen VM-basierten Angriff und VM-Image-Angriffe. Daher ist die Annahme, dass die einzige Schwachstelle der Hypervisor ist, falsch, da es zwei andere Möglichkeiten gibt, eine Legacy-Anwendung auf einer virtuellen Maschine anzugreifen. Es gibt noch mehr zu beachten.

Einige Angriffe injizieren Rootkits auf der Grundlage virtueller Maschinen, die den Hypervisor angreifen und dann die Kontrolle übernehmen können, wodurch sie die vollständige Kontrolle über die gesamte Umgebung erhalten. Hyperjacking ist ein gutes Beispiel (https://en.wikipedia.org/wiki/Hyperjacking). Bei einem solchen Angriff ist nicht nur die VM des Legacy-Systems angreifbar, auch alle überwachten virtuellen Maschinen können vollständig von den Angreifern kontrolliert werden.

Dies bedeutet, dass eine veraltete Legacy-System-VM, beispielsweise ein Windows 2003-Computer, möglicherweise nicht nur eine Sicherheitslücke, sondern eine offene Tür darstellt. Und das nicht nur zu Altsysteminformationen, sondern zu aktuellen Systemen! Das Letzte, was eine IT-Abteilung erleben möchte, ist ein Ausbruch einer virtuellen Maschine, wenn sich eine Anwendung von der VM löst und mit dem Host interagiert. Dies würde die gesamte Cloud-Architektur oder VM-Umgebung eines Unternehmens öffnen.

Die Verlagerung von Legacy-Systemen auf eine VM mag oberflächlich wie eine gute Idee erscheinen, aber unter Berücksichtigung aller Sicherheitsrisiken könnte dies einen hohen Preis darstellen, wenn es kostengünstigere Optionen gibt.

Zum Beispiel, indem Sie ein Altsystem entweder vollständig außer Betrieb nehmen oder spezielle Anwendungen verwenden, die es einfach machen, Altsysteme sicher außer Betrieb zu nehmen, aber den Zugriff bei Bedarf, z. B. für Wirtschaftsprüfer, behalten. ELSA von TJC (Enterprise Legacy System Application) ist eine solche Lösung.

Erfahren Sie mehr über ELSA und die Stilllegung von Altsystemen.